【2021資安大會】5G鋪蓋加速被駭?瑞擎教你升級5G專網打造最佳防禦

5G具備低延遲、高頻寬、多連結的特性被各界期待為物聯網通訊首選;無疑地,以5G為基礎的萬物聯網看似指日可待,但是否也會有更多聯網裝置成為網路攻擊的受駭(害)對象?採用5G的企業或關鍵基礎設施,該有什麼樣的防禦對策?

2021-04-19

文章出處:連結

5G具備低延遲、高頻寬、多連結的特性被各界期待為物聯網通訊首選;無疑地,以5G為基礎的萬物聯網看似指日可待,但是否也會有更多聯網裝置成為網路攻擊的受駭(害)對象?採用5G的企業或關鍵基礎設施,該有什麼樣的防禦對策?

有過曾參與刑事局通訊監察系統建置經驗的瑞擎技術長王騰嶽表示,一般企業的安全策略有兩大主軸,網路防禦與端點防禦。後者需要對端點設備有較多的介入,甚至要安裝agent,雖可支援主流作業系統,但經常不適用物聯網常見的嵌入式系統。換言之,物聯網資安只能倚賴網路防禦;但偏偏5G通訊連線是從物聯網裝置到基站,再到核心網路。除了裝置本身,都為電信服務業者所管控,企業也無法對5G通訊進行任何的網路安全檢查。對純粹以牟利為動機的攻擊者而言,他們會選擇價值高但防禦力差的目標來攻擊。由於5G聯網裝置會有更高比例是企業擁有的物聯網設備,價值相對高,又無防禦機制,恐怕將成網路犯罪集團的重點關注對象。

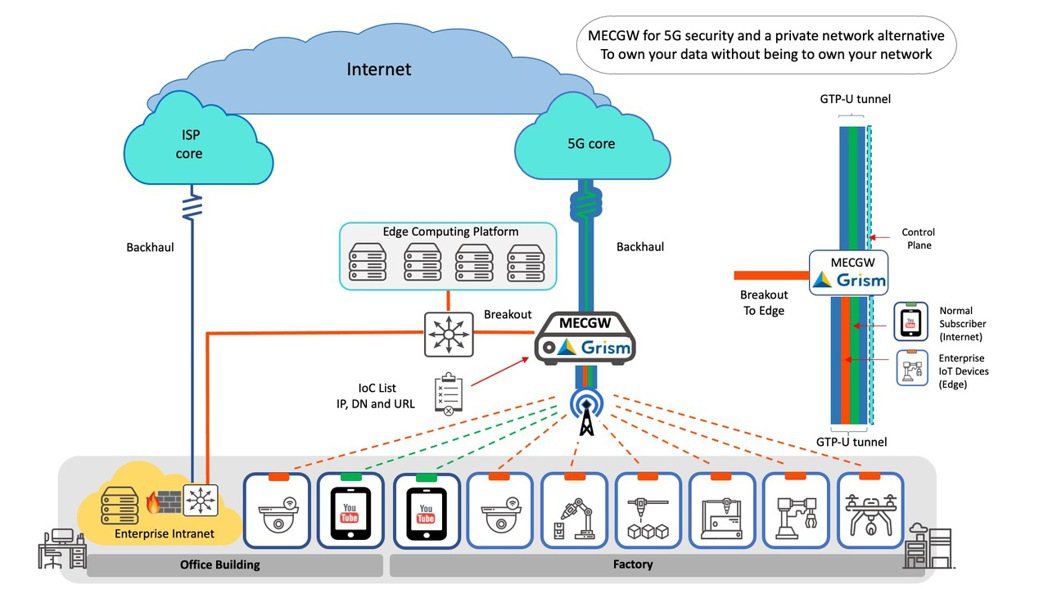

因此先要有一套5G連線監控機制,透過該機制將5G流量導入網路安全防禦設備。這也是5G物聯網資安的基石之一。

企業如果能打造私有5G網路,是不是就可以監控5G連線?!這個答案即是所謂5G專網:企業自建基站與核網,並握有頻譜執照。只是該類執照之申請發放還待政府訂下遊戲規則。撇開法規不談,5G專網之建置成本、維運成本乃至頻譜執照成本疊加,花費恐非一般企業所能承受。

事實上,擁有頻譜的電信服務商現下就可借助local breakout機制,讓原本該從基站通往核網的物聯網裝置連線被轉導至基站鄰近的企業網路,企業一樣能拿回流量的控制權。換言之,企業自有專網的資本支出可以省下,改用通訊資費的方式向取得電信公司的local breakout服務:或許可稱之為「虛擬企業專網」。

關於目前市場上的資安方案遇上採用5G的企業組織時,該如何處理面臨的挑戰,王騰嶽認為,最根本的癥結乃時下的網路安全方案無法直接監控5G網路;但若資安系統整合商懂得如何搭配專網或local breakout機制,問題便迎刃而解;而好的整合商甚至還能利用5G提升企業的資安防護力。舉幾例來說明:

一、物聯網裝置存取Internet的管控

將5G流量送至網路安全設備進行檢測,又或設定Internet存取的白名單:舉例來說,聯網裝置只允許連線特定網站(比如企業入口網站),其餘一律阻斷。

二、用5G實現「管理專用網路」

企業資訊系統的維護作業大都會由專人透過網路執行,但同時也要避免閒雜人等(包含可能潛伏的駭客)一樣透過網路存取這些系統。因應這類需求,企業通常是另建一套實體隔離的管理專用網路。未來這套專用網路可以利用5G虛擬專網來實現,更方便管理卻更不容易被入侵

三、能見度與橫向通訊監控

多數企業皆有內網能見度不足的問題,即端點間的橫向通訊泰半無法監控。也因此企業一但遭供應鏈木馬程式或具橫向移動能力的Malware滲透成功,幾無可能在重大傷害造成前察覺異樣。

當裝置採5G連線,再善用5G站台多連結的特性並搭配local breakout機制,可輕易地將橫向連線的流量集中收容,導入適當的網路安全設備比如網路型APT,力求儘早察覺入侵行為以為應變。